תגית: סייבר

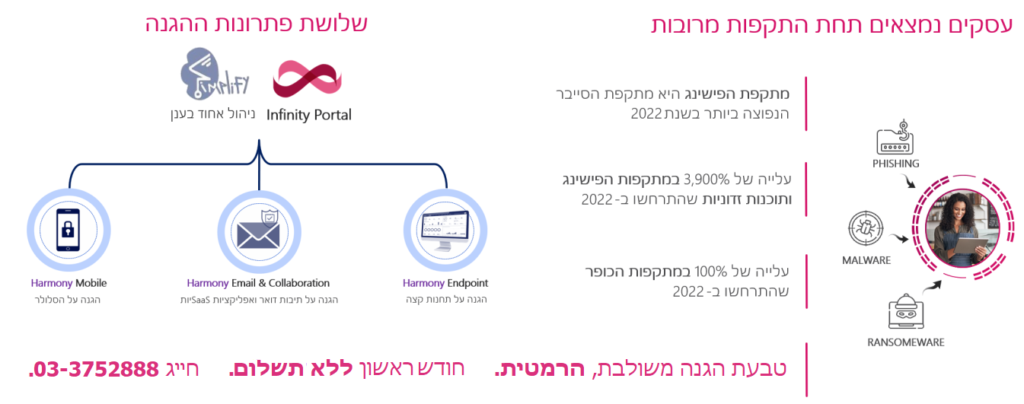

טבעת הגנה משולבת Simplify Infinity

התממשקות עם ציודי תקשורת CISCO | CHECKPOINT | FORTINET | PALOALTO

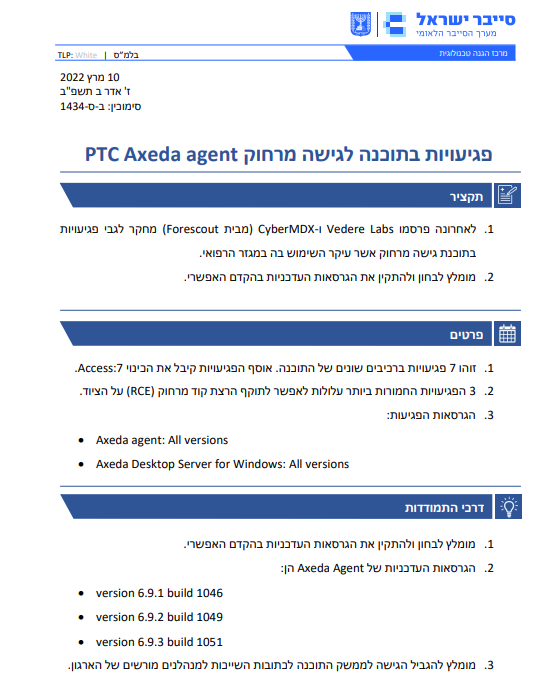

פגיעויות בתוכנה לגישה מרחוק PTC Axeda agent

לאחרונה פרסמו Vedere Labs ו-CyberMDX (מבית Forescout) מחקר לגבי פגיעויות בתוכנת גישה מרחוק אשר עיקר השימוש בה במגזר הרפואי. מומלץ לבחון ולהתקין את הגרסאות העדכניות בהקדם האפשרי.

פרטים

זוהו 7 פגיעויות ברכיבים שונים של התוכנה. אוסף הפגיעויות קיבל את הכינוי Access:7.

3 הפגיעויות החמורות ביותר עלולות לאפשר לתוקף הרצת קוד מרחוק (RCE) על הציוד.

הגרסאות הפגיעות:

Axeda agent: All versions

Axeda Desktop Server for Windows: All versions

דרכי התמודדות:

מומלץ לבחון ולהתקין את הגרסאות העדכניות בהקדם האפשרי.

הגרסאות העדכניות של Axeda Agent הן:

version 6.9.1 build 1046

version 6.9.2 build 1049

version 6.9.3 build 1051

מומלץ להגביל הגישה לממשק התוכנה לכתובות השייכות למנהלנים מורשים של הארגון.

את רשימת הציוד המזוהה או חשוד כעושה שימוש בתוכנה ניתן למצוא בקישור השני בסעיף "מקורות". ארגון שברשותו פריטי ציוד המוזכרים ברשימה, מומלץ לפנות ליצרן או לספק על מנת לברר זמינות העדכונים.

קמפיין כנגד מאות ארגונים המשתמשים בOffice365.

מיקרוסופט מדווחת על קמפיין פישינג שמופץ במאות ארגונים בעולם המשתמשים בoffice365.

התוקפים שולחים לינק לOAuth ל"מותקף" , כאשר התוקף לוחץ על הלינק הוא מקבל בקשה להרשאה (consent Grant), במידה ו"המותקף" אישר את הבקשה – התוקפים מקבלים אפשרות גישה לשימוש, קריאה וכתיבה בתיבת הדוא"ל.

ההמלצות:

1. מומלץ להימנע מלתת לעובדים את האפשרות לתת הרשאה מסוג זה.

2. מומלץ להפיץ מייל זה לכלל העובדים בחברה על מנת ליידע אותם בקמפיין זה.

Log4j: החולשה שכולם מדברים עליה [סייבר]

הרבה חומר כבר נכתב ברשתות החברתיות. Log4j זה לא החולשה עצמה,

Log4j היא שמה של ספריית קוד פתוח שפותחה ב-Java (היא נכתבה גם בשפות אחרות כמו Ruby, C, C++, Python וכו') על ידי Apache Software Foundation .

הודות לו, מפתחי תוכנה יכולים ליישם הודעות LOG בזמן ריצה.

La החולשה CVE-2021-44228 ששוחרר לאחרונה, משפיעה על Apache Log4j 2.x. הפגיעות נקראה Log4Shell או LogJam, והיא התגלתה ב-9 בדצמבר על ידי מהנדס אבטחת סייבר שקורא לעצמו p0rz9 ברשת.

מומחה זה פרסם גם את זה, ב- Github על חור האבטחה.

חולשת אבטחה זו של Log4j מאפשרת לנצל אימות קלט שגוי ל-LDAP, מה שמאפשר ביצוע קוד מרחוק (RCE), ופגיעה בשרת (סודיות, שלמות הנתונים וזמינות המערכת). בנוסף, הבעיה או החשיבות של פגיעות זו נעוצה במספר האפליקציות והשרתים שמשתמשים בה, לרבות תוכנות עסקיות ושירותי ענן כגון Apple iCloud, Steam, או משחקי וידאו פופולריים כגון Minecraft: Java Edition, Twitter, Cloudflare, Tencent, ElasticSearch, Redis, Elastic Logstash, ו-long וכו'.

בגלל השכיחות של הסיפריה והמערכות הקריטיות שמשתמשות בה, פושעי סייבר רבים עשויים לנצל אותה כדי להפיץ את תוכנת הכופר שלהם. בעוד שאחרים מנסים להמציא פתרונות, כמו פלוריאן רוט מ-Nextron Systems, ששיתף כמה חוקי YARA כדי לזהות ניסיונות לנצל את הפגיעות Log4j.

Apache Foundation גם מיהרה לתקן את זה, ושחררה תיקון לפגיעות זו. לכן, זה חיוני וחשוב לעדכן לגרסה 4 של Log2.15.0j כעת, אם יש לך שרת או מערכת מושפעים.

למידע נוסף על איך לעשות את זה, לחץ כאן קישור להורדה ועם מידע על כך.

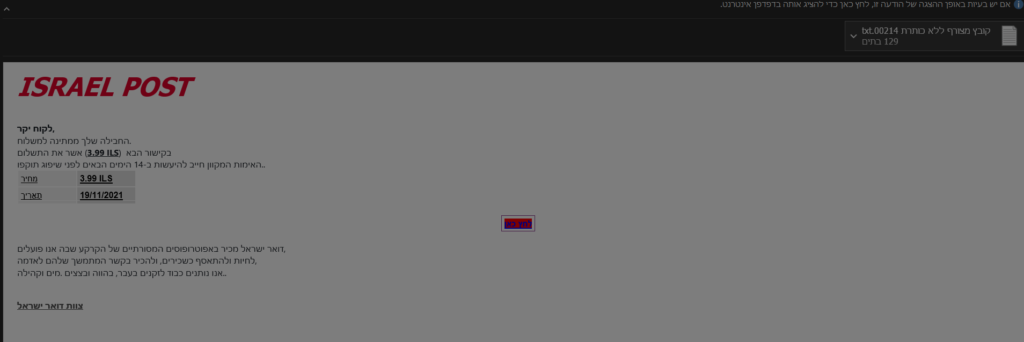

מייל פישינג – דואר ישראל

היזרו ממיילים בסגנון הבא:

ISRAEL POST

לקוח יקר,

החבילה שלך ממתינה למשלוח.

אשר את התשלום (3.99 ILS) בקישור הבא

האימות המקוון חייב להיעשות ב-14 הימים הבאים לפני שיפוג תוקפו..

| מחיר | 3.99 ILS |

| תַאֲרִיך | 19/11/2021 |

דואר ישראל מכיר באפוטרופוסים המסורתיים של הקרקע שבה אנו פועלים,

לחיות ולהתאסף כשכירים, ולהכיר בקשר המתמשך שלהם לאדמה,

מים וקהילה. אנו נותנים כבוד לזקנים בעבר, בהווה ובצצים..

צוות דואר ישראל

הלינק מפנה לכתובת: https://israpoli.ddns.net/nnoulp/myipost/index/

תחקור אירוע: [סייבר \ פישינג]:

פגיעות בתוכנת PAN-OS של פאלו-אלטו

לאחרונה פרסמה חברת PaloAlto מידע לגבי 8 פגיעויות במערכת ההפעלה PAN-OS מתוצרתה. הפגיעות החמורה ביותר מוגדרת קריטית, ועלולה לאפשר לתוקף מרוחק בעל נגישות רשתית לציוד, הרצת קוד בהרשאות Root ללא צורך בהזדהות. מומלץ לבחון את גרסאות התוכנה העדכניות ביותר ולהתקינן בציוד הרלוונטי בהקדם האפשרי.

פרטים:

- גרסאות מערכת ההפעלה הפגיעות (הגרסאות שיש לעדכן על מנת לתקן את כלל הפגיעויות) הן:

| Version | גרסאות פגיעות |

| PAN-OS 8.1 | < 8.1.17 |

| PAN-OS 9.0 | < 9.0.14 |

| PAN-OS 9.1 | < 9.1.9 |

| PAN-OS 10.0 | < 10.0.1 |

| PAN-OS 10.1 | < 10.1.3 |

| Prisma Access 2.1 | Preferred, Innovation |

- תשומת לב כי גרסאות PAN-OS 8.0 וקודמותיה אינן נתמכות עוד (EOL). למשתמשים בגרסאות אלו מומלץ לעדכנן בהקדם האפשרי לגרסה נתמכת.

- לפגיעות החמורה ביותר נקבע ציון CVSS של 9.8. פגיעות זו קיימת בגרסה 8.1.x בלבד.

- ההערכה היא כי היעדים העיקריים לביצוע תקיפות יהיו שרתי ה-VPN (Global Protect), מאחר ולהם באופן טבעי ממשק חשוף לרשת האינטרנט.

- להזכירכם, פגיעות המאפשרת RCE במוצרי ה-VPN של החברה, שדווחה באוגוסט 2019 (CVE-2019-1579), גררה תקיפת שרתים אלו מצד גורמים שונים בעולם.

דרכי התמודדות:

מומלץ לבחון ולהתקין בהקדם האפשרי את הגרסאות העדכניות ביותר.

מקורות:

- https://security.paloaltonetworks.com/

- https://security.paloaltonetworks.com/CVE-2021-3064

- https://security.paloaltonetworks.com/CVE-2021-3061

- https://security.paloaltonetworks.com/CVE-2021-3063

- https://security.paloaltonetworks.com/CVE-2021-3062

- https://security.paloaltonetworks.com/CVE-2021-3060

- https://security.paloaltonetworks.com/CVE-2021-3059

- https://security.paloaltonetworks.com/CVE-2021-3056

- https://security.paloaltonetworks.com/CVE-2021-3058

שיתוף מידע עם ה-CERT הלאומי אינו מחליף חובת דיווח לגוף מנחה כלשהו, ככל שחלה על הגוף חובה כזו. המידע נמסר כפי שהוא (as is), השימוש בו הוא באחריות המשתמש ומומלץ להיעזר באיש מקצוע בעל הכשרה מתאימה לצורך הטמעתו.