ראשון בסטארט אפ – תוכנית הרדיון שמגישה לכם חדשות, מידעים, ראיונות ותכנים שונים הקשורים לתחומי יזמות הסטארט אפ בהגשת ליאור כהן. הפעם תתארח נתי כהן מומחית לדפוסי התנהגות ושפת גוף, תקשורת, Story Telling, ומנטורית ליזמי סטארט אפ, לשיחה אישית ומקצועית

קטגוריה: האקינג

ממשקי מוח-מחשב

היכולת לשלוט במכונות עם המוח, כבר לא מדע בדיוני.

כמה חברות מתחרות על פיתוח שתלי מוח, שיאפשרו לאנשים לעשות בדיוק את זה – ואחת מהן מנוהלת על ידי אילון מאסק, האיש העשיר בעולם.

המנכ"ל המיליארדר של Neuralink (של טוויטר, SpaceX וטסלה) אמר השבוע שהוא מצפה שהסטארט-אפ

יתחיל לבדוק את ממשק המוח-מחשב שלו בחולים בעוד שישה חודשים.

סטיבן הוקינג אמר כי ממשקי מוח-מחשב המאפשרים הזרמה אלחוטית של מחשבות למכשירים חיצוניים הם העתיד של התקשורת.

הפיזיקאי והקוסמולוג האנגלי, אובחן עם טרשת צדדית אמיוטרופית (ALS) כשהיה רק בן 21, וממשק מוח-מחשב היה לטובתו.

ALS היא מחלה נוירודגנרטיבית הגורמת להידרדרות הדרגתית של השרירים ומובילה לקשיי בליעה, דיבור ובסופו של דבר נשימה.

בגלל המחלה, להוקינג הייתה שליטה מועטה על השרירים שלו, אז הוא השתמש במכשיר יוצר דיבור (SGD) כדי לדבר דרך מחשב שתוכנן על ידי אינטל.

התוכנה המשמשת את המחשב הזיזה סמן על פני מקלדת שהוקינג יכול היה לעצור בעווית לחיו ברגע שהיא הגיעה לאות או למילה הרצויה.

הוקינג השתמש בסינתיסייזר דיבור משלים שקרא את המשפט לאחר שהוא אושר או הושלם על ידי התוכנה.

מדענים המשיכו לחלום על ממשקי מוח-מחשב מתוחכמים יותר:

מדענים המשיכו לחלום על ממשקי מוח-מחשב מתוחכמים יותר.

ממשק Stentrode – שתל מוח דמוי סטנט – זכה בתואר "מכשיר פורץ דרך"

של מנהל המזון והתרופות האמריקאי בשנת 2020,

ושנה לאחר מכן Synchron הפכה לחברה הראשונה שקיבלה את אישור ה-FDA לבצע ניסויים קליניים במוח מבוסס מחשב.

ההבטחה והתקווה של הטכנולוגיה של Synchron מונעות קלינית,

כשהמטרה העיקרית שלה היא לתת עצמאות לאנשים שאיבדו את עצמאותם הפיזית.

איך עובד ממשק מוח-מחשב?

ממשק Stentrode הוא מכשיר דמוי רשת בגודל גפרור המכיל אלקטרודות המושתלות במוח

ומסוגל לקלוט אותות המאפשרים למשתמש לשלוט במערכות חיצוניות.

סינכרון מתאר את ה-Stentrode כמכשיר בלוטות' המאפשר לך לשלוט במחשב שלך עם המוח שלך,

ובכך לאפשר לאנשים עם שיתוק חמור לבצע משימות כמו כתיבה, הודעות טקסט, מיילים, קניות ובנקאות באינטרנט,

דרך מחשבה ישירה – וללא צורך בפתיחה ניתוח מוח.

המכשיר אינו מצריך קידוח לתוך הגולגולת, מכיוון שהוא פשוט נדחף למעלה דרך וריד הצוואר ואל המוח.

הוא משתמש בכלי דם ככביש מהיר לתוך המוח ושרוך את החלק הפנימי שלהם באלקטרודות שיכולות לתעד פעילות מהקורטקס המוטורי של המוח,

אזור שתפקידו העיקרי הוא לייצר אותות לכוון את תנועת הגוף.

המטופלים יכולים לפיכך להשתמש בדחפים המוחיים שלהם כדי לשלוט במכשירים דיגיטליים ללא צורך במסך מגע,

עכבר, מקלדת או טכנולוגיית הפעלה קולית.

דומיין.ישראלי

לאחר הכרזת איגוד האינטרנט השבוע,

נרשמו יותר מ15,000 שמות דומיין בעברית צחה,

מעכשיו לאתר האינטרנט שלכם תוכל להיות כתובת ישראלית, כחול-לבן.

ההרשמה החלה בתאריך 22.11.2022

כרגע הסיומת .ישראל היא היחידה.

לדוגמא: "סימפליפיי.ישראל"

עדכוני ESET חשובים.

זה לא חדש, שתוכנת האנטי וירוס חיונית למחשב, כמעט כמו כפתור ההדלקה שלו.

עם זאת, האיומים לא עוצרים. ומגיעים לשאר ציוד התקשורת.

לדוגמה, פצחנים (האקרים) המנסים לגנוב את הנתונים שלך, יכולים לתקוף את נתב ה-Wi-Fi ברשת שלך.

ניסיונות דיוג (פישינג) יכולים לתקוף את תיבת האימייל שלך.

המהדורה האחרונה של ESET נוקטת בגישה מקיפה לאבטחה, כדי להתגונן מפני מגוון שלם של איומים.

כולם בנויים עם טביעת הרגל הקלה הייחודית של ESET למשחקים, גלישה,

קניות ויצירת קשרים חברתיים ללא הפרעות או האטות.

אבטחה משופרת עבור Windows, Mac ו-Android.

במשך יותר מ-30 שנה, ESET יצרה תוכנות ושירותי אבטחת IT מובילים בתעשייה,

תוך הגנה על עסקים ברחבי העולם מפני איומים דיגיטליים שהולכים ומתפתחים.

הפתרונות של ESET משתמשות באותן טכנולוגיות מתקדמות.

על ידי הגנה על החיים הדיגיטליים שלך, ESET מספקת הגנה בעולם האמיתי

מפני פושעים המנסים לגנוב את זהותך,

לפרוץ לחשבון הבנק שלך או לנעול את המחשב שלך.

ככל שאיומי הסייבר וטכנולוגיות הפריצה ממשיכים להתפתח, ESET תמיד בצעד אחד קדימה.

הנה הצצה לעדכוני המוצר החדשים:

ESET Essential Security

ESET NOD32 Antivirus עבור Windows ו-macOS

כמוצר הבסיס של ESET, הוא הכל מלבד בסיסי.

בנוסף להגנה מפני תוכנות זדוניות וניסיונות דיוג, גרסה חדשה זו כוללת:

למידת מכונה מתקדמת: טכנולוגיה פרואקטיבית

שנועדה לזהות תוכנות זדוניות שטרם נראו.

זיהוי ה-DNA של הוירוס: משתמש בניתוח קוד כדי לחלץ את ה"גנים"

האחראים להתנהגות נגיף ספציפי כדי לזהות אחרים כמוהו.

חוסם EXPLOITS: עוזר לחסום ניצול של attack day-zero על ידי מעקב אחר פעילות חשודה.

Intel Threat Detection Technology: מגבירה את הגנת תוכנות הכופר על ידי שילוב

טכנולוגיית זיהוי תוכנות הכופר מבוססות החומרה של אינטל.

תקלה עולמית בווטסאפ | 25.10.2022

משתמשים ברחבי העולם מדווחים על תקלה נרחבת בווטסאפ.

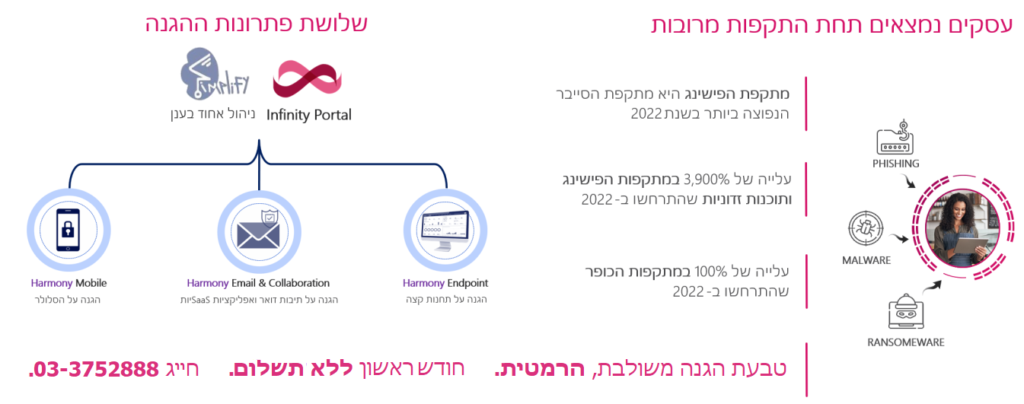

טבעת הגנה משולבת Simplify Infinity

התממשקות עם ציודי תקשורת CISCO | CHECKPOINT | FORTINET | PALOALTO

סקירות גישה יזומות, מחזקות את יציבות הסייבר.

בסקר שנערך עם 590 אנשי IT ותשאולם,

האם וכיצד הם בודקים הרשאות גישה של משתמשים.

הסקר מצא כי 90% מהארגונים כבר בוחנים מעת לעת את זכויות הגישה או מתכננים

להתחיל לעשות זאת תוך שלוש שנים.

עם זאת, רוב המשיבים (81%) מודים שהם מבצעים סקירות גישה באופן ידני.

"סקירה ידנית היא הדרך הכי לא אמינה וגוזלת זמן לשמור על הרשאות מעודכנות",

אומר ג'ו דיבלי, חוקר אבטחה בכיר.

"אימייל או הודעה מיידית של איזה ראש מחלקה המאשרת זכויות גישה

בדרך כלל לא מספקות מבקרים פנימיים או חיצוניים.

יתרה מכך, גישה זו מגדילה את הסיכוי לטעות אנוש – קל מדי לשכוח את התשובה

של מישהו או לפספס את המייל לגמרי".

ב-41% מהארגונים, צוותי IT בודקים את זכויות הגישה למשתמשים לא רק באופן ידני אלא בעצמם,

מבלי לערב משתמשים עסקיים כלל.

"צוותי IT בדרך כלל אינם מסוגלים לדעת בדיוק מי צריך איזו גישה לאילו משאבי IT.

כתוצאה מכך, הארגון לא רק לא מצליח לאכוף כראוי את ההרשאות הקטנות ביותר,

אלא שה-Helpdesk מוצף בבקשות של משתמשים עסקיים ובעלי נתונים לעדכן זכויות גישה", מעיר דיבלי.

המשיבים שכבר יש להם כלי ייעודי לבדיקת זכויות גישה למשתמש נשאלו אז מה לדעתם

היתרון הגדול ביותר של פתרון זה. 49% מהם ציינו הפחתת סיכון ו-28% בחרו בחיסכון בזמן.

"אוטומציה של ביקורות גישה מפחיתה את סיכוני אבטחת הסייבר באופן ישיר, על ידי

הבטחת עדכון קבוע של זכויות המשתמשים, וגם בעקיפין. ביטול משימות ידניות משחרר צוותי IT להתמקד

בפעילויות קריטיות אחרות, כמו חקירת אירועי אבטחה לפני שהם הופכים להפרות", מוסיף דיבלי.