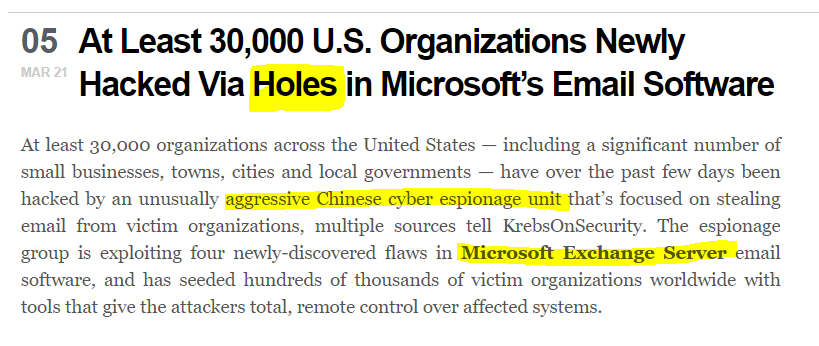

At Least 30,000 U.S. Organizations Newly Hacked Via Holes in Microsoft’s Email Software

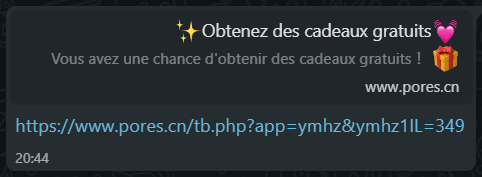

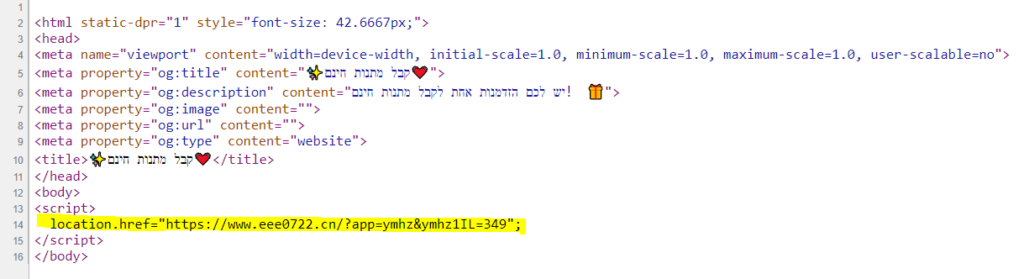

פישינג חדש רץ בווטסאפ בכל מיני שפות, בקישור: www.pores.cn/tb.php?app=ymhz&ymhz1IL=349

עם הכותרת:

יש לכם הזדמנות אחת לקבל מתנות חינם! 🎁

קוד מקור:

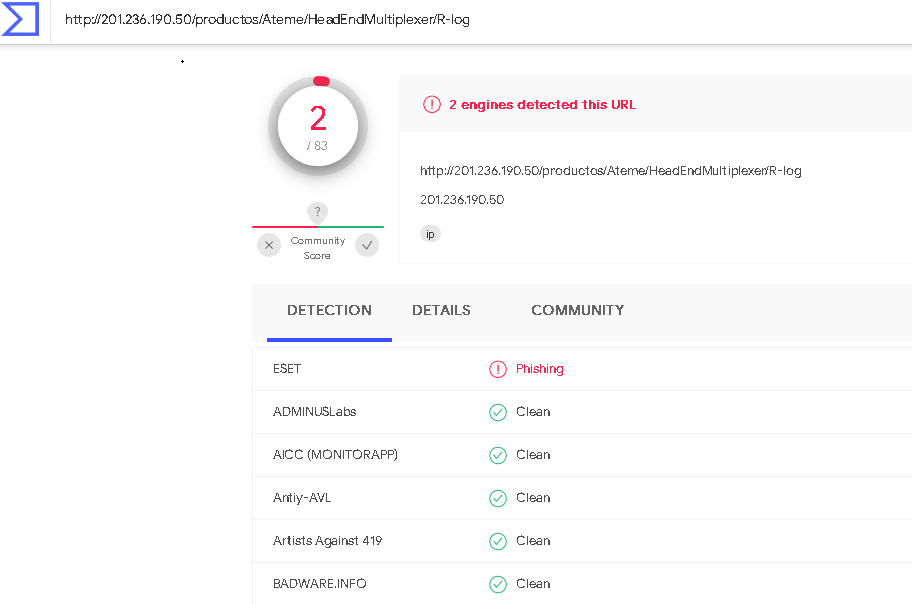

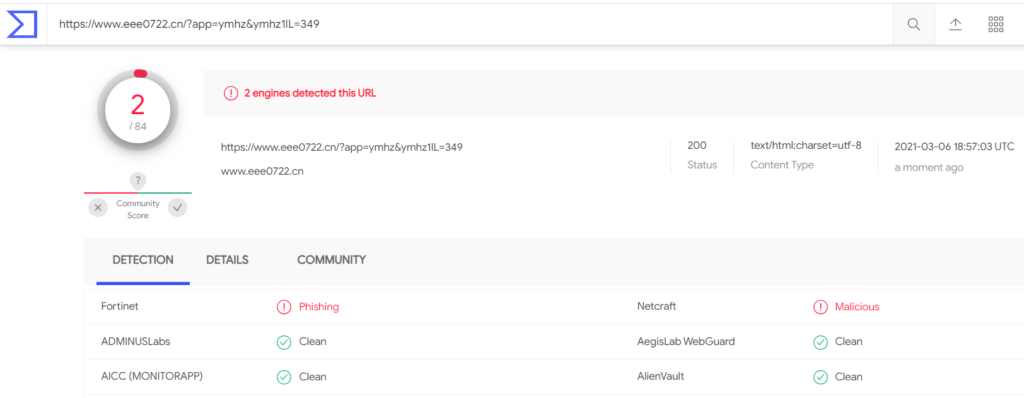

שמפנה לכתובת: www.eee0722.cn/?app=ymhz&ymhz1IL=349

שמזוהה כפישינג מFORTINET

CVE-2021-1388 – פגיעות במוצר Cisco ACI Multi-Site Orchestrator (MSO), כאשר הוא מותקן על Application Services Engine, עלולה לאפשר לתוקף מרוחק ובלתי-מזוהה מעקף של מנגנון ההזדהות בגישה לציוד, וקבלת גישה בהרשאת מנהלן.

לפגיעות זו נקבע ציון CVSS 10.0.

גרסאות פגיעות: גרסאות 3.0 לפני גרסה 3.0(3m), למעט גרסה 3.0(1i) שאינה פגיעה.

CVE-2021-1393, CVE-2021-1396 – פגיעויות במוצר Cisco Application Services Engine, עלולות לאפשר לתוקף מרוחק ובלתי-מזוהה קבלת גישה בהרשאות גבוהות לציוד, עם יכולת להרצת Containers או ביצוע פעולות בציוד, או גישה למידע על תצורת הציוד ויכולת מוגבלת לשינוי תצורה.

ציון CVSS לפגיעות זו 9.8.

גרסאות פגיעות: גרסאות 1.1 לפני גרסה 1.1(3e).

CVE-2021-1361 – פגיעות במתגים מסדרות Nexus 3000 ו-Nexus 9000, עם מערכת הפעלה NX-OS, עלולה לאפשר לתוקף מרוחק ובלתי-מזוהה ביצוע פעולות קריאה, כתיבה ומחיקה על קבצים בציוד בהרשאות Root.

ציון CVSS לפגיעות זו 9.8.

גרסאות פגיעות: NX-OS בגרסאות 9.3(5) או 9.3(6), הפועלות על מתגים מסוג Nexus 3000, וכן עבור מתגים מסוג Nexus 9000 (אך רק אם פועלים במצב NX-OS standalone mode).

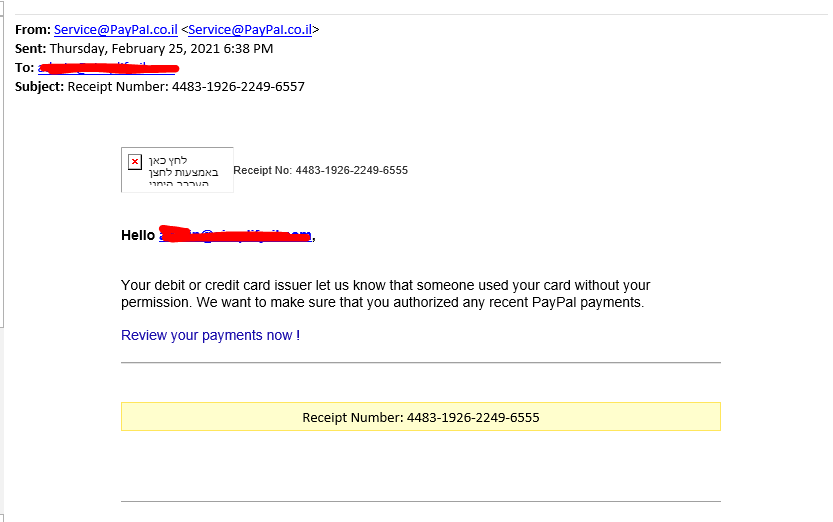

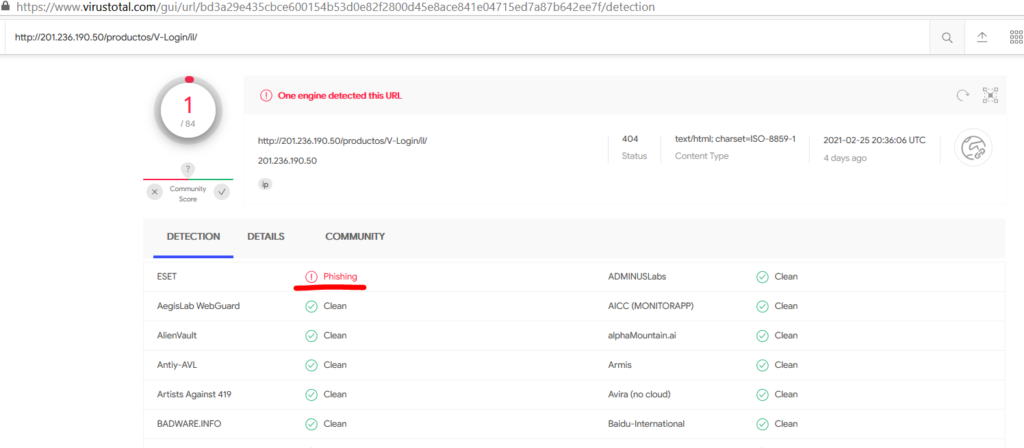

היזהרו ממיילים מהכתובת: Service@PayPaI.co.il

שימו לב לI בסוף הכתובת, פישינג לא מוצלח המתחזה לPAYPAL.

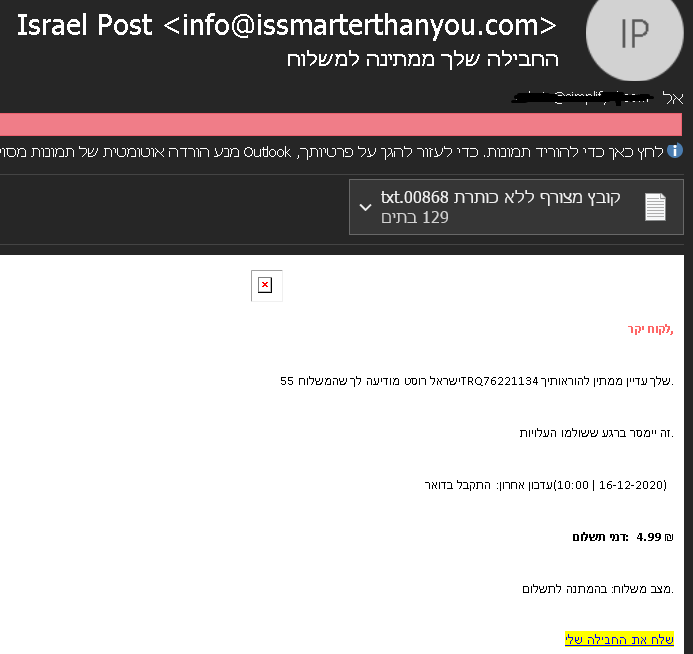

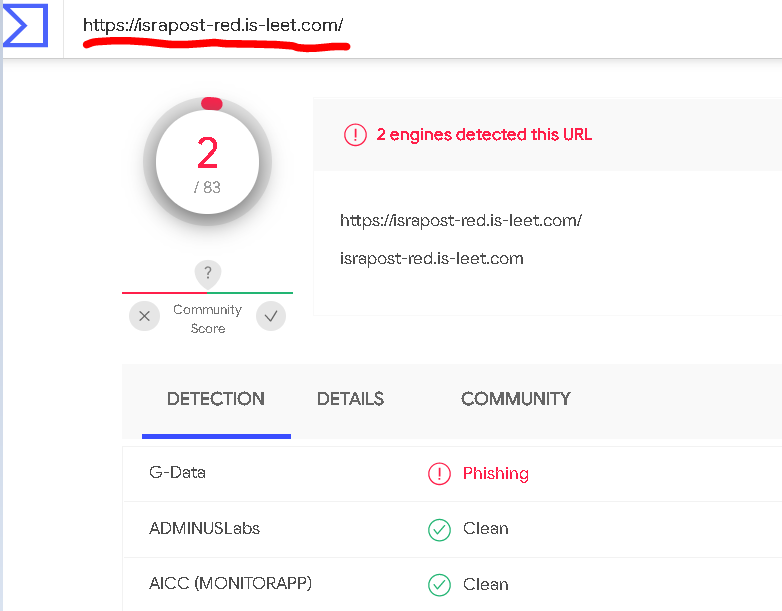

בימים האחרונים מתקבלים מיילים רבים מכתובת מייל מזויפת info@issmarterthenyou.com

תחת השם "דואר ישראל" , שקורא לנמענים ללחוץ על קישור פישינג או להוריד קובץ נגוע: (רצ"ב תמונה)

יש למחוק את המייל באופן מיידי, לחסום את כתובת השולח ולהודיע למחלקת אבטחת המידע שלנו: 03-3752888

תודה.

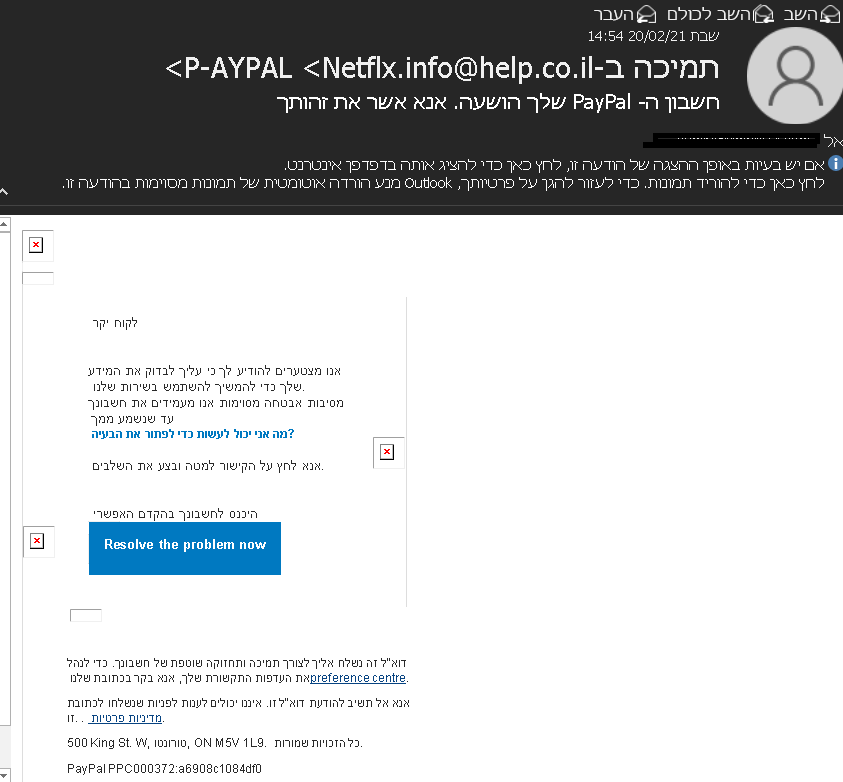

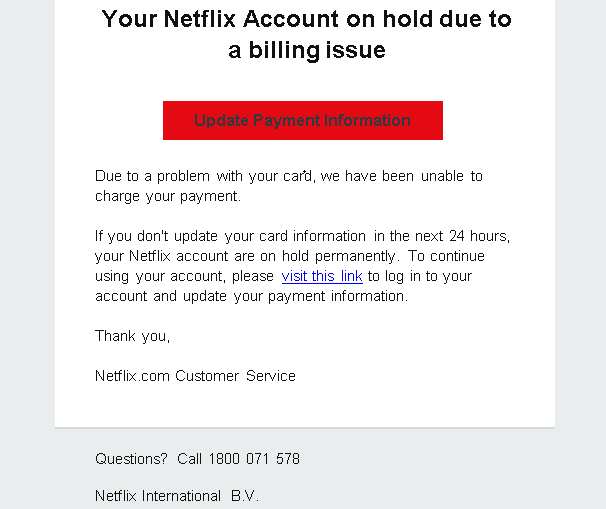

בימים האחרונים מתקבלים דיווחים רבים מלקוחותינו, על קבלת מייל לכאורה מנטפליקס, המודיע על השהיית החשבון: (רצ"ב תמונה).

מדובר בהונאת פישינג.

אין ללחוץ על הקישור.

יש לחסום את השולח בהגדרות המייל ולמחוק את המייל.

להלן פרטים:

מייל (מזויף) של השולח: netflix@service.co.il

פרטי הפישינג: