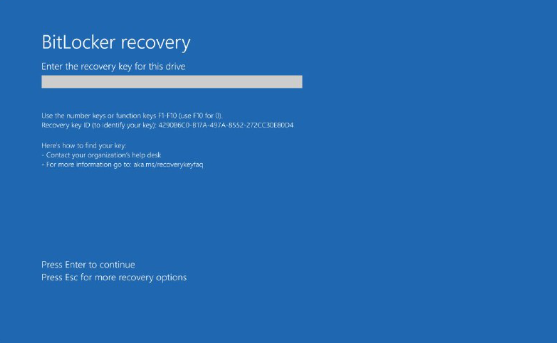

מייקרוסופט מעדכנת כי אחד העדכונים האחרונים גורם למערכת ההפעלה להיכנס למצב Recovery בו נדרש להזין את מפתח ה-BitLocker (במידה ו-BitLocker מופעל בעמדה)

העדכון – KB5040442 הופץ לאחרונה על ידי החברה ובדיווחים שונים נטען כי העמדות והשרתים עליהן הותקן העדכון נכנסו למצב Recovery.

על מנת לטפל בנושא יש להכניס את קוד ה-BitLocker לכל עמדה (כיף גדול 😄)

מייקרוסופט מדווחת כי המערכות המושפעות מהעדכון התקול הן:

Client: Windows 11 version 23H2, Windows 11 version 22H2, Windows 11 version 21H2, Windows 10 version 22H2, Windows 10 version 21H2.

Server: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012, Windows Server 2008 R2, Windows Server 2008.

ההודעה הרשמית של החברה – כאן